MEER WAARDE UIT TIJD |

Dit document beschrijft hoe SAML kan worden ingesteld in Entra ID (voorheen Azure). De hieronder beschreven werkzaamheden dienen door een systeembeheerder in Entra ID te worden uitgevoerd. Aangenomen wordt dan ook dat de lezer bekend is met het gebruik van het admin center.

Aanmaken app

Voor het gebruik van SAML moet per omgeving (productie, test, archief) een app worden aangemaakt in Entra ID. Indien dit al is gebeurd (bijvoorbeeld voor het inrichten van een Office365 agendakoppeling) kan deze stap worden overgeslagen.

Voor het aanmaken van een app:

- Klik binnen het admin center onder Manage op ‘App registrations’.

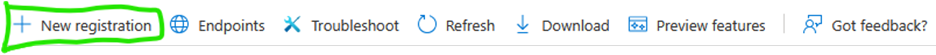

- Klik op ‘New Registration’

- Geef de applicatie een naam (bv. TimEnterprise Productie)

- Kies bij supported account types voor ‘single tenant’.

- Redirect URI hoeft nu nog niet opgegeven te worden.

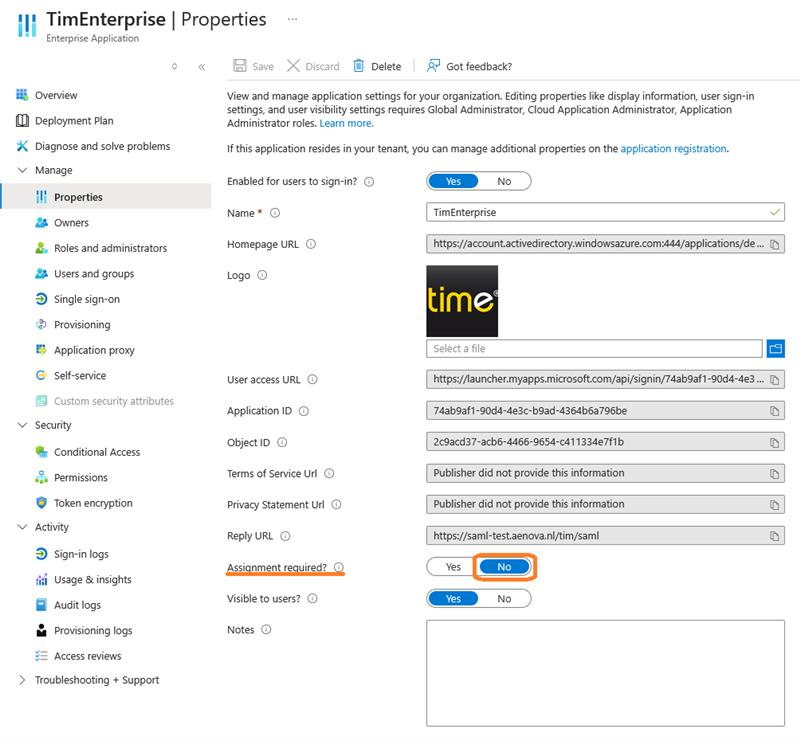

Het is mogelijk alle gebruikers in de directory in een keer toegang te geven door de optie ‘Assignment required’ uit te zetten:

Instellen SAML

- Klik binnen het admin center onder Manage op ‘Enterprise applications’

- Klik hier op de aangemaakte app.

- Klik onder Manage op ‘Single Sign-On’ en kies SAML als methode.

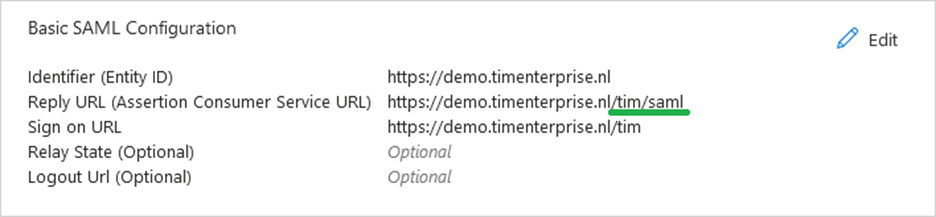

- Vul de instellingen als volgt in (vervang hierbij ‘demo’ door de klantnaam die in de URL van de webclient wordt gebruikt)

Verversen van het signing certificaat van de IDP

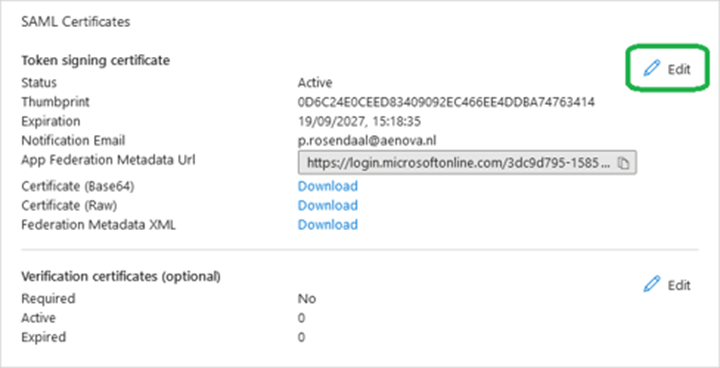

Er kan bij het gebruik van SAML worden gekozen om een signing certificaat te gebruiken. Dergelijke certificaten verlopen uiteindelijk en moeten dan worden vervangen.

De library binnen Tim haalt de metadata periodiek op. Dat betekent dat als je in de IDP een nieuwe signing certificaat toevoegt omdat het oude binnenkort gaat verlopen dat pas na zo’n refresh in Tim bekend wordt. De periode tussen refreshes door Spring SAML is niet gedocumenteerd (‘expiry aware’ is de kreet in de docs) maar lijkt ongeveer drie uur te zijn. Een falende verificatie van een signature lijkt geen download te triggeren.

De veiligste aanpak:

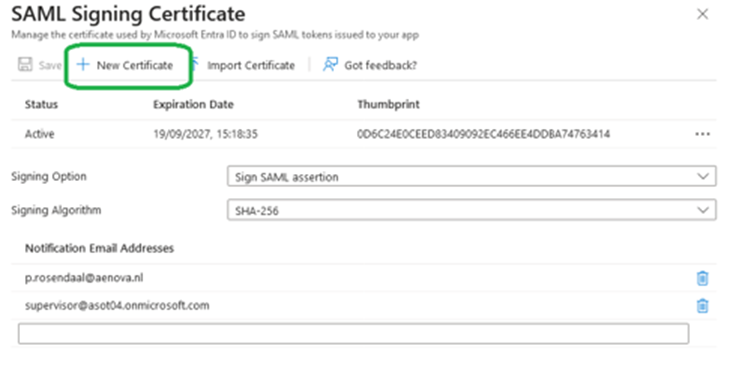

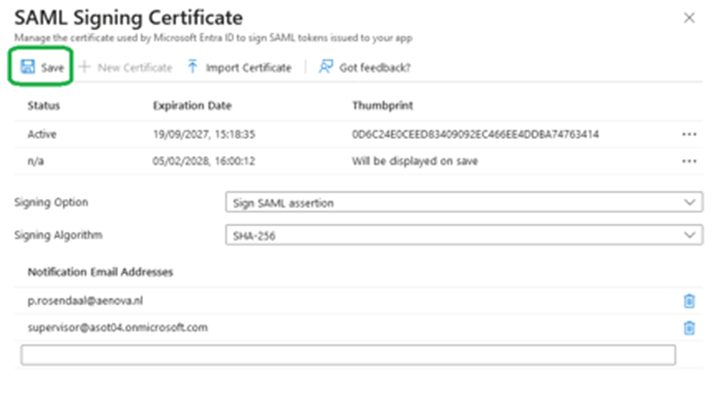

- Voeg een nieuw certificaat toe in de IDP zonder het te activeren:

- De metadata kan meer dan één signing certificaat bevatten. Na de eerstvolgende refresh beschikt Tim dus ook over het nieuwe certificaat.

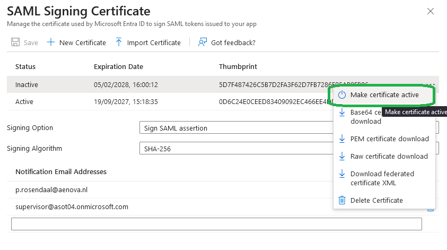

- De volgende werkdag: het nieuwe certificaat activeren in de IDP.

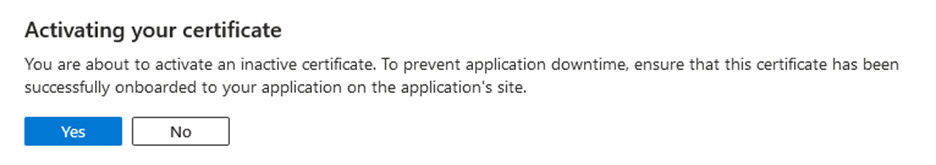

- Entra ID / Azure AD geeft dan de volgende waarschuwing:

Omdat het dan al lang via de metadata opgehaald is kan je deze vraag bevestigen.

- Als je geen dag wilt wachten (vereist handelingen bij Aenova):

- Voeg een certificaat toe in de IDP.

- Neem contact op met Aenova om in het serverconsole van Tim in de sectie ‘Loginmethode voor web client instellen’ op de knop Toepassen te klikken.

- Activeer het certificaat in de IDP.

Afrondende stappen

- Stuur de metadata URL van de aangemaakte app(s) naar Aenova (deze is te vinden in de properties van de app). Vervolgens voeren wij het door en koppelen terug dat SAML gereed is.